Die Nutzung der Telematik-Infrastruktur TI für medizinisch orientierte Dienste wie die ePA für den professionellen und patientenmoderierten Datenaustausch ist ein weiterer Schritt nach vorn für die Digitalisierung des Gesundheitswesens. Prof. Dr.-Ing. Martin Staemmler, wiss. Beirat im Vorstand des KH-IT, Hochschule Stralsund, Medizinische Informatik, konturiert dazu den Kontext.

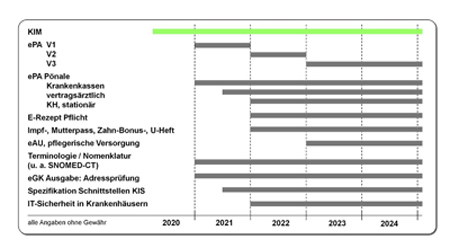

Mit der Verabschiedung des Patientendatenschutzgesetzes (PDSG) am 18.9.2020 wird sowohl der Nutzerkreis der Telematikinfrastruktur (TI) auf die Pflege, Rehabilitationseinrichtungen, den öffentlichen Gesundheitsdienst und Hebammen und Physiotherapeuten erweitert als auch die verpflichtende Umsetzung der TI und ihrer Dienste fortgeschrieben. Dazu zählen die zukünftigen Anwendungen wie Notfalldaten (NFD), elektronischer Medikationsplan (eMP), ärztliche Verordnung (E-Rezept), elektronische Arbeitsunfähigkeitsbescheinigung (eAU), Aus- und Nachweise des Versicherten (Impfpass, Mutterpass,Zahn-Bonusheft, U-Heft) und Hinweise auf Erklärungen des Versicherten (Organspende, Vorsorgevollmacht, Patientenverfügung). Die mit Fristen belegten Vorgaben zeigt Abbildung 1.

Abbildung 1: Einige Fristen für Anwendungen und deren Umsetzung gemäß PDSG

Während der Dienst „Kommunikation im Medizinwesen“ (KIM) – früher als „Sichere Kommunikation zwischen Leistungserbringern“ (KOM-LE) bezeichnet - bereits genutzt werden kann wird zum 1.1.2021 wird die „elektronische Patientenakte“(ePA) in einer ersten Version an den Start gehen. KIM ermöglicht eine sichere, Email basierte Kommunikation zwischen Teilnehmern der TI, die diesen Dienst bei einem Provider kostenpflichtig in Anspruch nehmen. Das Kostenmodell des ersten von der gematik zugelassenen Anbieters ist dem eines Mobilfunkvertrags vergleichbar (monatliche Grundgebühr mit freiem Datenvolumen, Kosten / GB für darüber hinausgehendes Datenvolumen). Zulässige Adressaten sind sowohl Personen als auch Organisationseinheiten, die durch einen Heilberufeausweis (HBA) bzw. eine Secure Module Card

(SMC-B) identifizierbar sind. Spezifisch für KIM wurde zudem ein Lösungsansatz spezifiziert, der mehr als 25 MB Datenvolumen pro Nachricht ermöglicht (üblicherweise beschränkt die TI auf 25 MB). Damit erlaubt KIM Interaktionen (Nachrichten bzw. Datenaustausch) im ausschließlich „professionellen“ Kontext, da Patienten keine zugelassenen Teilnehmer sind. Im Gegensatz dazu ist die ePA eine atientenmoderierte Akte, die die Krankenkassen der GKV ihren Versicherten bereitstellen müssen. Versicherte können Datenobjekte einstellen, suchen, laden und löschen. Ebenso ermöglicht die ePA, dass Patienten ihre Behandler für den Zugriff auf die ePA berechtigen.

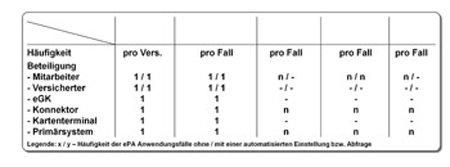

Das aktuelle Berechtigungskonzept umfasst mit „grobgranular“ die gesamte Akte (ePA ab 1.1.21), mit „mittelgranular“ die Bezugnahme auf Dokumentgruppen bzw. Dokumente (ePA ab 1.1.22) und mit „feingranular“ personenbezogene Berechtigungen (ePA ab 1.1.23) sowie drei hierarchische Vertraulichkeitsstufen (normal, vertraulich, streng vertraulich). Gemäß der erteilten Berechtigung können Behandler Datenobjekte einstellen, suchen, laden und den Status abfragen. Die Umsetzung und Integration dieser Anwendungsfälle in das KIS ist einerseits eine technische Herausforderung für die Hersteller u. a. durch die Einbindung der ePA in bestehende Module für die Suche und Anzeige von Dokumenten, IHE ähnliche Interaktion mit dem Fachmodul ePA im Konnektor und Statusmanagement für Datenobjekte in der ePA. Andererseits ergeben sich für die Einrichtung neue bzw. veränderte Arbeitsabläufe. Beispielhaft sei die Erteilung einer „ad hoc“ Berechtigung auf die ePA durch den Patienten genannt, die bereits im Aufnahmeprozess oder während der laufenden Behandlung erfolgen kann. Gegen ein anlassbezogenes, manuelles Einstellen von Datenobjekten spricht der Arbeitsaufwand auf Seiten der Behandler, so dass über eine automatisierte Einstellung (gemäß Vorgaben des Patienten) auf Basis von Ereignissen (z.B.Freigabe eines Dokuments, Entlassung) nachgedacht werden sollte. Abbildung 2 macht deutlich, wie die vorgeschlagene Automatisierung den Aufwand auf Seiten der Mitarbeiter und

Abbildung 2: Häufigkeiten der ePA Anwendungsfälle ohne / mit Automatisierung

des Versicherten reduziert. Aus forensicher Sicht ist zu klären, ob Dokumente der ePA, die als Grundlage für Behandlungsentscheidungen genutzt wurden, aufgrund des Löschrechts des Patienten in der ePA in den eigenen Dokumentenbestand zu übernehmen sind. Ebenso muss ein Vorgehen implementiert werden, um sicherzustellen, dass genutzte Datenobjekte aus der ePA die IT-Sicherheit nicht kompromittieren, da neben PDF u. a. auch Office Formate und XML zugelassen sind. Diese Anforderung gilt gleichermaßen auch für den Datenaustausch mittels KIM.

Zusammenfassend ist die beginnende Nutzung der TI für medizinisch orientierte Dienste wie KIM und ePA für den professionellen und patientenmoderierten Datenaustausch zu begrüßen, ebenso wie die bereits terminierten, weiteren Anwendungen. Aus Sicht der Einrichtungen sollten neben der technischen Umsetzung sowohl die neuen bzw. bestehenden Prozesse als auch die Auswirkungen auf die IT-Sicherheit betrachtet werden, um die Akzeptanz und eine umfassende Nutzung der TI-Anwendungen sicher zu stellen.

Autor: Prof. Dr.-Ing. Martin Staemmler, wiss. Beirat der KH-IT, Hochschule Stralsund, Medizinische Informatik

Quelle: Krankenhaus-IT Journal, Oktober 2020, Summary Referat, KH-IT Herbsttagung