Bei einer Analyse von im Internet öffentlich zugänglichen Systemen und Informationen von deutschen Krankenhäusern zeigten sich zahlreiche Cybersecurity-Schwachstellen. Merke: Gerade nicht beachtete Systeme werden von Angreifern als Eintrittsvektor in das Netzwerk genutzt – auch bei größeren KRITIS-Krankenhäusern. Von Johannes Klick, Alpha Strike Labs, Internet Scanning Expert.

Durch die Covid-19-Pandemie wurde uns in der Gesellschaft wieder bewusst, welchen Stellenwert Krankenhäuser und deren Einsatzbereitschaft haben. Gleichzeitig häufen sich die Meldungen über erfolgreich angegriffene Krankenhäuser zunehmend. So wurde im Herbst 2020 der Anbieter Universal Health Services Inc. von einem Ransomware-Angriff getroffen. Mit Ryuk wurden die Dienste von 250 US-Krankenhäuser und Kliniken lahmgelegt und Einrichtungen im ganzen Land in Mitleidenschaft gezogen. In Düsseldorf musste das Universitätsklinikum im Oktober letzten Jahres seine Notaufnahme abmelden, weil es schwer von einem Ransomware-Angriff getroffen wurde.

Das deutsche Sicherheitsforschungsunternehmen Alpha Strike Labs hat diese Cyber-Angriffe auf Krankenhäuser als Anlass genutzt, um die öffentlich über das Internet erreichbaren Netzwerkdienste auf Schwachstellen zu untersuchen. Ein Drittel der analysierten Krankenhäuser weist Schwachstellen auf. Werden diese systematisch von Cyberkriminellen missbraucht, kann das zu einem nationalen Sicherheitsrisiko werden.

Alpha Strike Labs scannt regelmäßig und weltweit das Internet (2,8 Milliarden IPv4 Adressen) nach verwundbaren Netzwerkdiensten mit Hilfe einer selbst entwickelten Suchmaschine und fortgeschrittenen Big-Data Algorithmen. Als Basis für die Analyse wurde das DIVI-Register verwendet, welches ca. 1300 Krankenhäuser mit COVID-19 Intensivstationen namentlich beinhaltet

Die Datenauswertung von mehr als 89 verschiedenen globalen Internetscans mit einem analysierten Datenvolumen von 1483 GB ergab, dass 1555 Krankenhäuser über 13.000 extern erreichbare Netzwerkdienste verfügen. 32 Prozent der analysierten Dienste wurden in unterschiedlichem Ausmaß als verwundbar eingestuft. Jedes Dritte Krankenhaus weist eindeutige Angriffspunkte auf. Insgesamt konnten mehr als 900 kritische Schwachstellen identifizieren werden.

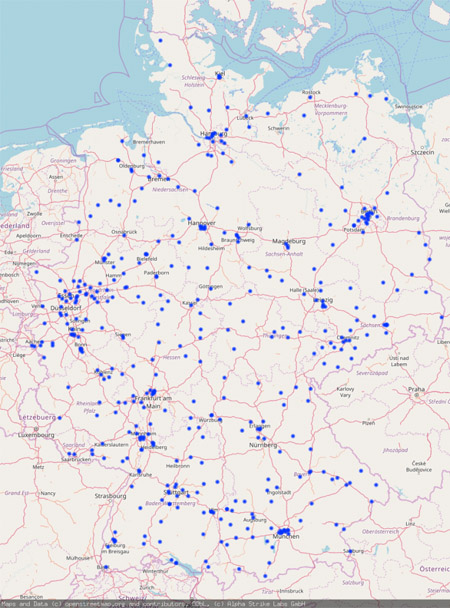

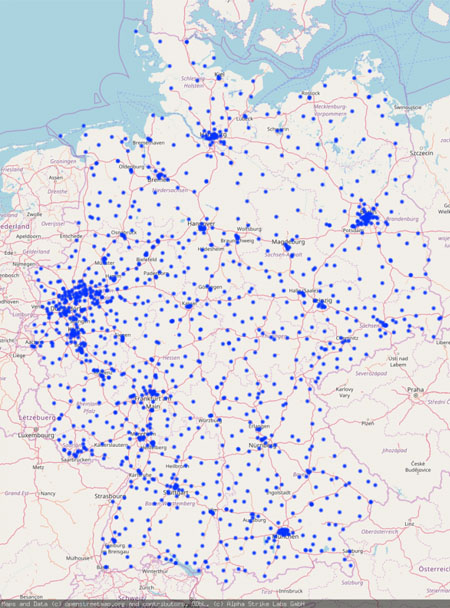

Die Abbildung zeigt eine Karte, welche oben die Standorte der DIVI-Krankenhäuser darstellt. Unten auf der Abbildung befindet sich eine Karte mit schwachstellenbehafteten DIVI-Krankenhäusern. Es lässt sich gut erkennen, dass schwachstellenbehaftete Krankenhäuser sowohl im ländlichen als auch im städtischen Bereich gleichermaßen betroffen sind.

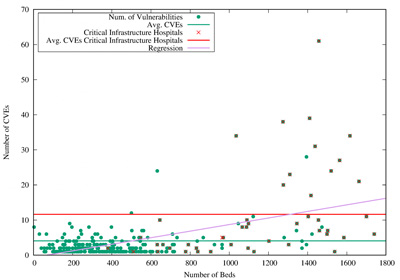

Unter der Berücksichtigung der Bettenkapazitäten der einzelnen Krankenhäuser zeigen sich weitere interessante Ergebnisse. So stellt Abbildung 2 dar, dass die Anzahl der Schwachstellen proportional mit der Anzahl der Betten je Krankenhaus steigt.

Dies war zu erwarten, denn die zunehmende Größe eines Krankenhauses führt zu mehr Abteilungen, mehr IT-Systemen und erhöhter Komplexität und somit meist auch zu mehr Schwachstellen. Jedoch würde man meinen, dass Krankenhäuser mit mehr als 30.000 vollstationären Behandlungen im Jahr und somit in die KRITIS-Verordnung fallen, besser aufgestellt sind als Krankenhäuser, die nicht unter die KRITIS-Verordnung fallen. Abbildung 2 zeigt allerdings ein gegenteiliges Ergebnis. Es lässt sich sehr gut erkennen, dass insbesondere die Mehrheit der größeren KRITIS-Krankenhäuser sicherheitstechnisch nicht besser aufgestellt sind als die nicht KRITIS-Krankenhäuser.

Der aufmerksame Leser mag nun argumentieren, dass es sich bei vielen der verwundbaren Systeme wahrscheinlich eher um weniger wichtige oder vergessene Legacy-Systeme handelt. Doch gerade diese nicht beachteten Systeme werden von Angreifern als Eintrittsvektor in das Netzwerk genutzt. Um dies zu verhindern, empfiehlt es sich, ein Netzwerk in verschiedene Sicherheitssegmente aufzuteilen. So wie die Schottsegmente in der Schifffahrt, ermöglichen verschiedene Sicherheitssegmente einen Angriff auf einen lokalen Teil eines Netzwerkes zu begrenzen. Oft wähnen sich Unternehmen sicher, wenn sie eine § 8a Prüfung gemäß BSI-Gesetz oder eine ISO27001-Zertifizierung durchlaufen haben. Die Praxis zeigt, dass bei diesen Prüfungen oft nur die Papierdokumentation der Sicherheitsprozesse überprüft werden. Technische Prüfungen von z.B. Firewall- und Routerkonfiguration oder Aktualität der letzten Security-Patches für eingesetzte Netzwerkkomponenten und Serverbetriebssysteme oder -applikationen werden oft nicht durchgeführt. Neben technischen Maßnahmen fehlen häufig auch ausreichende Personalressourcen und grundlegende gelebte Prozesse, die für ein gut funktionierendes Asset-, Patch- und Schwachstellenmanagement notwendig sind.

Viele Organisationen wissen gar nicht, welche ihrer Systeme im öffentlichen Internet erreichbar sind. Mit der Open Source Intelligence (OSINT)-Plattform, die auch für die Erstellung der Studie verwendet wurde, kann sehr schnell Transparenz geschafft werden, um mögliche Ziele von Angreifern fernzuhalten.

Johannes Klick, CEO & Co-Founder von Alpha Strike Labs, Internet Scanning Expert. Alpha Strike Labs bildet eine eigene F&E-Einheit innerhalb der Limes Security mit dem Fokus auf Schwachstellenforschung, neuen Angriffsmethoden, besserer Angriffserkennung mit Honeypots und OSINT/Threat Intelligence. Außerdem fungiert Alpha Strike Labs als Inkubator für Produkt- und Service-Ideen.

Foto: Adobe Stock / valerybrozhinsky