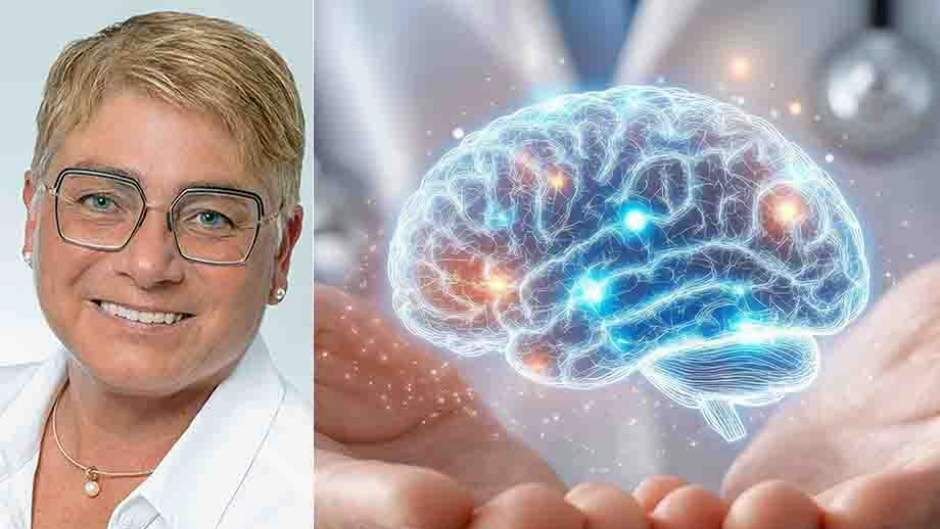

Was passiert im Falle eines Cyberangriffs und wie können wichtige Prozesse möglichst schnell wieder zum Laufen gebracht werden? Fragen, mit denen sich das Business Continuity Management (BCM) auseinandersetzt und mit denen auch Martin Ennenbach täglich zu tun hat. Der Bereichsleiter ISMS ist bei der TÜV TRUST IT GmbH Unternehmensgruppe TÜV AUSTRIA unter anderem für den Aufbau und die Weiterentwicklung von Informationssicherheitsmanagementsystemen (ISMS) und Business Continuity Management Systeme (BCMS) zuständig und erklärt im Interview, worauf es bei eine effizienten BCM ankommt und wie die TÜV TRUST IT Unternehmen dabei unterstützen kann.

BCM ist ein ganzheitlicher Bereich, der sich nicht nur auf IT-Security beschränkt. Was sind die wichtigsten Aufgabengebiete des Business Continuity Managements?

Genau, das BCM ist nicht IT-spezifisch, sondern betrifft praktisch alle Unternehmensbereiche und soll ein Unternehmen befähigen, alle wichtigen Prozesse und Services im Falle einer Krise oder eines Notfalls aufrechtzuerhalten. Verantwortlich für die Umsetzung ist ein BCM-Beauftragter, der auch nicht zwingend in der IT verankert sein muss und als Schnittstelle zwischen dieser und den Business Units fungiert. Denn selbstverständlich muss die IT mit ins Boot geholt werden, wenn es um BCM geht und sie muss auch die IT-relevanten Anforderungen, die durch die Business Units vorgegeben werden, erfüllen. Dabei ist die IT aber ausschließlich eine liefernde Einheit und setzt um, was die Business Units vorgeben.

Die einzelnen Disziplinen des BCM werden sinnvollerweise in einem BCMS zusammengefasst.

Welche Vorteile bietet das?

Das BCMS unterstützt Unternehmen dabei, sich angefangen mit der Planungsphase umfassend mit allen Themen auseinanderzusetzen, die das Business Continuity Management umfasst. Es bietet sozusagen Leitplanken, an denen sich die Unternehmen entlanghangeln können, um zum Beispiel eine Business Impact Analyse durchzuführen. Dabei wird unter anderem herausgearbeitet, welche Einheiten, Services oder Prozesse kritisch sind und wie kritisch sowie welche Abhängigkeiten bestehen. Ein Problem mit dem Personalsystem beispielsweise ist Anfang des Monats sicher weniger kritisch als gegen Ende, wenn die Gehaltsabrechnungen anstehen. Im Anschluss an diese Analyse heißt es, präventive Notfallpläne zu erstellen, in denen festgelegt wird, was zu tun ist, wenn der Ernstfall eintritt, und auch was im Vorfeld schon vorhanden sein muss. Also: Welche Personen muss ich im Notfall kontaktieren? Sind anderorts ausreichend Rechenkapazitäten und Officeplätze vorhanden? Und was ist zu tun, um kritische Prozesse möglichst zeitnah wiederherzustellen? Das sind die notwendigen Schritte und die gesamte Struktur dafür kommt aus dem BCMS.

Im Laufe der letzten Jahre hat die Zahl der Unternehmen, die ein BCMS nutzen, stark zugenommen. Woran liegt das Ihrer Erfahrung nach?

Sicherlich fungiert die Gesetzgebung hier als eine treibende Kraft. Durch das IT-Sicherheitsgesetzsetzen sich die Unternehmen, insbesondere KRITIS-Betreiber, vermehrt mit dem Thema BCM auseinander und erkennen die Notwendigkeit eines solchen Managementsystems. Denn

die Auseinandersetzung mit der Thematik muss im KRITIS-Bereich ohnehin nachgewiesen werden und da liegt die Nutzung eines BCMS einfach nahe. Und das gilt tatsächlich für alle Unternehmen, gerade im Hinblick auf das hoch aktuelle Thema Ransomware, das kleine Unternehmen genauso betrifft wie Großkonzerne.

Wie kann die TÜV TRUST IT Unternehmen bei der Einführung eines BCMS und dem gesamten Thema BCM unterstützen?

Wir bieten ganz vielfältige Leistungen auf dem Gebiet an. Angefangen von GAP-Analysen nach den relevanten Standards ISO 22301 und dem BSI Standard 200-4, über die Begleitung bei der Einführung eines BCMS bis hin zur Gestellung eines externen BCM-Managers. Es werden auch

regelmäßig entsprechende Veranstaltungen und Schulungen für Unternehmen angeboten, bei diesem sich Mitarbeiter als BCM-Manager ausbilden lassen oder sich allgemein über die Einführung und Weiterentwicklung eines BCMS informieren können.

Abschließend: Was können und sollten Unternehmen selbst für ein effizientes und sicheres BCM tun?

Ganz wichtig ist, immer dranzubleiben, mögliche aufgedeckte Schwachstellen zeitnah zu optimieren und bei aller Prävention auch den Ernstfall nicht zu vergessen. Wir raten unseren Kunden, regelmäßig Übungen durchzuführen, um die Abläufe im Notfall zu testen. Idealerweise sollten mehrfach im Jahr unterschiedliche Krisenszenarios durchgespielt werden, um beispielsweise zu sehen: Funktioniert die Kommunikationskette auch bei einem IT-Ausfall? Wie reagieren die Mitarbeiter, wenn Informationen, die im täglichen Arbeitsumfeld zur Verfügung stehen, plötzlich nicht mehr zugänglich sind? Hier ist sind Trainings durch besagte Notfallübungen ungemein wichtig, um ein wirksames BCM entwickeln zu können. Trainings-Sessions sind im Übrigen ganz im Sinne des vielzitierten kontinuierlichen Verbesserungsprozesses eines Management-Systems. Auch hierbei unterstützen wir als TÜV TRUST IT natürlich gerne und stehen bei Fragen jederzeit zur Verfügung.

Vielen Dank für das Interview, Herr Ennenbach

Über die TÜV TRUST IT GmbH Unternehmensgruppe TÜV AUSTRIA

Von den Standorten Köln und Wien aus ist die TÜV TRUST IT Ihr unabhängiger Partner für Beratungs- und Zertifizierungsleistungen rund um die Themen Informationssicherheit und Datenschutz. Unsere Mission: Wir unterstützen Unternehmen beim Schutz ihrer Informationswerte – und bieten unseren Kunden qualitativ hochwertigste Leistungen, ausgeführt durch erfahrene Experten und Auditoren. Die Kompetenzen der TÜV TRUST IT wurden durch das Bundesamt für Sicherheit in der Informationstechnik (BSI) mit der Zertifizierung zum IT-Sicherheitsdienstleister für die Geltungsbereiche IS-Revision, IS-Beratung und die Durchführung von Penetrationstests bestätigt.

www.it-tuv.com

de.tuvaustria.com