Trend Micro, einer der weltweit führenden Anbieter von Cybersicherheitslösungen, fasst in seinem aktuellen Lagebericht die wichtigsten IT-Sicherheitstrends im ersten Halbjahr 2024 zusammen. Trotz einiger erfolgreicher Operationen von Strafverfolgungsbehörden gegen Ransomware und Phishing bleibt das Bedrohungsniveau hoch. Cyberkriminelle haben aus den jüngsten Erfolgen der Polizei gelernt und passen ihre Taktiken an. Dabei setzen sie neben altbewährten Angriffsmethoden zunehmend auf Künstliche Intelligenz (KI) und nutzen globale Ereignisse wie die Olympischen Spiele und nationale Wahlen für ihre Zwecke aus.

Auch im ersten Halbjahr 2024 bleibt ein Hauptziel von Cyberkriminellen, schnelle, unauffällige und gleichzeitig ausgeklügelte Bedrohungen und Kampagnen zu entwickeln. Der japanische Cybersecurity-Spezialist beobachtete in der ersten Jahreshälfte wie Cyberkriminelle auf falsch konfigurierte und ungeschützte Assets abzielten, um heimlich in Systeme einzudringen und sensible Daten zu stehlen. Insgesamt dominiert der Zugriff auf gefährdete Cloud-Anwendungen die Liste der Risikoereignisse in der ersten Jahreshälfte von 2024. In vielen Fällen setzte auch ein fehlender Endpoint-Schutz auf nicht verwalteten Geräten Unternehmen unnötigen Risiken aus.

Trotz Erfolgen der Strafverfolgungsbehörden bleibt Bedrohungslage komplex

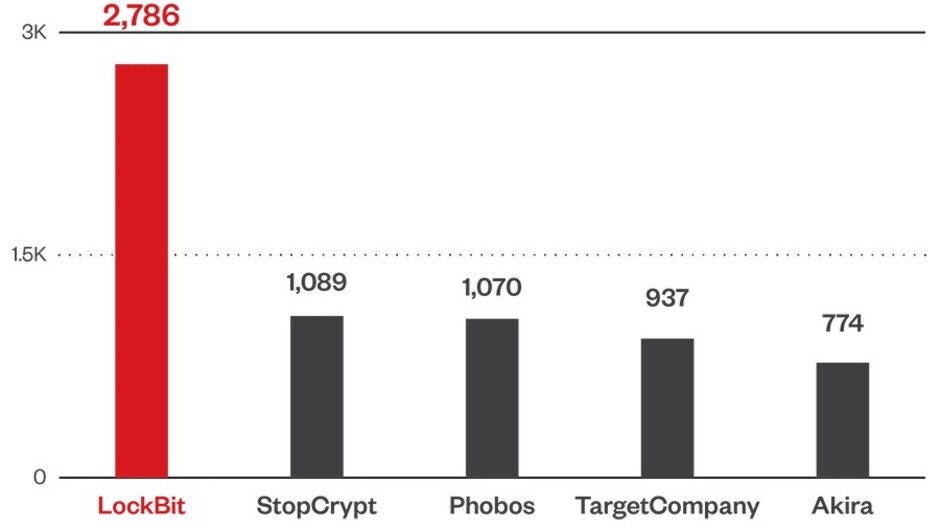

Die Ransomware-Familie mit den meisten Datei-Erkennungen war in der ersten Jahreshälfte 2024 LockBit, wobei die Erkennungszahlen in Folge der Polizeiaktion „Operation Cronos“ massiv zurückgingen. Finanzinstitute waren am stärksten von Ransomware-Angriffen betroffen, dicht gefolgt von Unternehmen der Technologiebranche.

Ungeachtet der erfolgreichen Strafverfolgungsmaßnahmen im ersten Halbjahr 2024 bleibt die Bedrohungslage komplex:

- LockBit: Trotz erheblicher Disruption und Sanktionen versucht LockBit, seine Position zu halten. Trend Micro analysierte eine neue Version, LockBit-NG-Dev, die in .NET geschrieben ist und plattformunabhängig sein könnte.

- Dropper-Malware-Netzwerke: Auch nach der Zerschlagung von Botnetzen wie IcedID und Trickbot finden Ransomware-Gruppen weiterhin Wege, Systeme zu infiltrieren, etwa durch die Ausnutzung kritischer Schwachstellen, den Missbrauch von Tools zur Fernüberwachung und -verwaltung (RMM), Bring-Your-Own-Vulnerable-Driver (BYOVD)-Angriffe sowie die Verwendung benutzerdefinierter Shell-Skripte.

- Neue Werkzeuge und Taktiken: Sowohl staatlich unterstützte Akteure als auch Cyberkriminelle setzten kompromittierte Router als Anonymisierungsebene ein. Während Gruppen wie Sandworm eigene Proxy-Botnets verwenden, greifen andere wie APT29 auf kommerzielle Proxy-Netzwerke zurück. Die APT-Gruppe Earth Lusca nutzte in einer untersuchten Kampagne die angespannten Beziehungen zwischen China und Taiwan als Social-Engineering-Köder, um gezielt Opfer zu infizieren.

Akteure reizen Grenzen von KI weiter aus

Trend Micro beobachtete, dass Bedrohungsakteure Malware in legitimer KI-Software verstecken, kriminelle LLMs (Large Language Models) betreiben und sogar Jailbreak-as-a-Service-Angebote verkaufen. Letztere ermöglichen es Cyberkriminellen, generative KI-Bots so auszutricksen, dass sie Fragen beantworten, die gegen ihre eigenen Richtlinien verstoßen – besonders, um Malware und Social-Engineering-Köder zu entwickeln. Auch Deepfake-Angebote haben die Akteure verfeinert, um virtuelle Entführungen durchzuführen, gezielten Betrug in Form von BEC (Business-E-Mail-Compromise) zu begehen und KYC (Know-Your-Customer)-Kontrollen zu umgehen. Für Letzteres wurde zudem Malware entwickelt, die biometrische Daten abfängt.

„Die Cybersicherheit hat sich in den vergangenen Jahren weiterentwickelt, um den zunehmend komplexen und gezielten Angriffen gewachsen zu sein“, erklärt Udo Schneider, Governance, Risk & Compliance Lead Europe bei Trend Micro. „In den kommenden Jahren wird es für die Sicherheitsbranche unerlässlich werden, proaktiv zu agieren. Geschäftsführungen und Sicherheitsteams müssen die sich ständig verändernden Bedrohungen und Risiken mit einem resilienzorientierten, datengestützten Ansatz und einer umfassenden Strategie zum (Cyber) Risk Management bewältigen.“

Weitere Informationen

Den vollständigen Trend Micro 2024 Midyear Cybersecurity Threat Report finden Sie in englischer Sprache hier:

https://www.trendmicro.com/vinfo/de/se ... bersecurity-threat-report

Eine detaillierte Zusammenfassung der Ergebnisse liefert der deutsche Blog von Trend Micro:

https://www.trendmicro.com/de_de/resea ... rt-grenzen-ausreizen.html

Grafik: Die fünf Top Ransomware-Familien in der ersten Jahreshälfte 2024 (Quelle: Trend Research Telemetriedaten)

Quelle: Akima Media GmbH